Co je to Identity Management

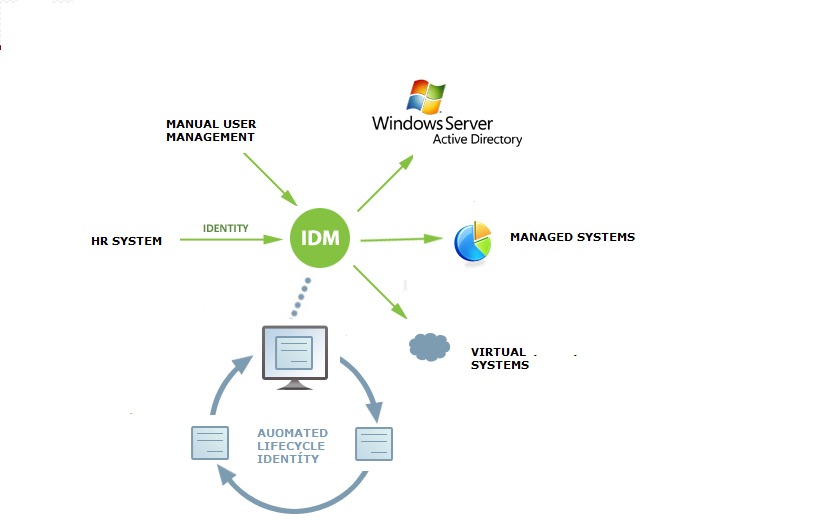

Identity Management (IdM) je centralizovaná správa identit v IT systémech. Umožňuje správným osobám přístup ke správným zdrojům, ve správný čas, ze správných důvodů a s plnou evidencí. IT systémy jsou typicky heterogenní a jsou dostupné po interní síti. Správa je prováděna zásahem administrátora v IdM nebo automatizovanými procesy.

Co je identita?

Identita je elektronická reprezentace osoby nebo objektu (například počítače nebo telefonu) z reálného světa. Identity Management v IT centrálně řídí přístup identit ke zdrojům (účtům, vpn, certifikátům) napříč spravovanými IT systémy.

Co je Identity Manager?

Identity Manager je SW, nástroj, který zajišťuje identity management. Jedná se o procesní nástroj, který má komunikační rozhraní do mnoha spravovaných systémů. Identity Manager integruje spravované systémy a umožňuje nad nimi provádět procesy a spravovat účty. Součástí IdM jsou synchronizační nástroje pro přenos dat, auditní a reportovací funkce a samozřejmě uživatelské rozhraní, které umožňuje přenést odpovědnost za určité úkoly na uživatele.

Mohlo by vás také zajímat:

- Jak vybrat IDM?

- Modely spolupráce s dodavatelem IDM.

- Jak zabrátit vendor lock-in?

- Jak správně nasadit IDM do produktivního provozu?

- Jak z personalistiky identifikovat vedoucího pro IDM?

- Jak se zbavit rutinních úkolů při správě IT systému automatizací Identity Managementu?

- API pro připojení do Identity Managementu.

- Co je to SCIM?

- Jak migrovat Identity Management?

Proč IdM?

Jaké jsou obvyklé problémy, které IdM pomáhá řešit?

- Nemáme přehled, kdo kam má přístupy.

- Dlouho trvá manuální založení účtu a nastavení práv.

- Je časově náročné získat podklady pro auditní kontrolu.

- Uživatelé si nemohou jednoduše sami zažádat o přístupy a nadřízený schválit.

- Administrátoři jsou zahlceni rutinními pracemi s nastavováním přístupů.

- Zůstávají účty, které již být v systému nemají.

IdM zajišťuje principiálně několik základních cílů:

- Automatizuje rutinní procesy správy identit. Ulevuje administrátorům od rutinních procesů. Viz. článek: Jak se zbavit rutinních úkolů při správě IT systému automatizací Identity Managementu

- Centralizuje systémy pod jedinou správu – získáte přehled o přístupech v systémech. Identifikujete osobu napříč systémy.

- Delegujte správu účtů na business vlastníky. Tj. například nadřízení žádají a schvalují přístupy do CRM. Administrátoři se mají věnovat rozvoji systémů, ne schvalování, zda tam má mít žadatel daný přístup.

- Eviduje, audituje operace nad účty a právy. Získáte rychle podklady pro audity IT.

- Zvýší bezpečnost například zamezením existence mrtvých duší. Již se nestane, že pracovník po ukončení smlouvy má stále přístupy do systému a může si odnést data.

Přínosy IdM dle rolí?

-

Reset hesla do všech systémů z jednoho místa.

- Žádost o přístupy bez nutnosti kontaktovat IT helpdesk.

-

Přehled o oprávněních (kam můžu, kdo mi to schválil, kdy jsem přístup dostal, na koho čeká schválení).

-

Přehled o svých pracovních úvazcích a navázaných právech.

- Rychlý nástup do zaměstnání pomocí automatického přidělení přístupů

- Přehled o právech podřízených + možnost je měnit či požádat o změnu bez zásahu IT

- Reset hesla podřízenému, například pokud zapomněl heslo

- Časové omezení práv např. pro externisty, automatické notifikace

- Centrální auditní nástroj účtů ve firmě

-

Schvalování rolí na základě jejich důležitosti.

-

Řízené rušení účtů po odchodu zaměstnance, zamezení mrtvím duším.

-

Naplnění bezpečnostních norem z pohledu řízení uživatelských práv

-

Automatizace manuální správy (odstranění operativy) – úspora času

-

Jasný přehled o účtech a oprávněních napříč společností

-

Výrazné zjednodušení přípravy podkladů pro audit

-

Úspora času kompetentních pracovníků

-

IT se může věnovat údržbě a rozvoji prostředí, ne operativě.

-

Snížení množství požadavků na helpdesk.

-

Zvýšení bezpečnosti citlivých dat, zejména po odchodu či přeřazení pracovníka

Jaké účty IdM spravuje?

IdM může spravovat všechny účty, protože pro každý typ účtů lze nastavit různé procesy. Jaké účty má smysl spravovat? Integrace a automatizace i s nástrojem IdM stojí nějaké investice. Asi nemá smysl automatizovat proces, který se aplikuje zřídka na minimu účtu. Takový proces může asi levněji provést administrátor.

Skupiny účtů:

- Zaměstnanci – obvykle identita vzniká začátkem smluvního úvazku, který je načten do IdM z personalistiky.

- Externisti – zákazníci, dodavatelé, studenti apod. Přistupují do systémů pomocí VPN, často využívají certifikáty. Pro vznik identity se může využívat webové rozhraní IdM.

- Technické a servisní účty – například administrátorské účty nebo účty aplikací. Tyto účty obvykle nesmí zaknitout i po odchodu vlastníka účtu. Nelze na ně aplikovat běžné personální procesy zaměstnanců. Mají vlastní agendu procesů. IdM může řešit i agendu předávání hesla.

Jaké objekty IdM zpracovává?

- Identity, účty, role, skupiny, složky, organizační strukturu, úvazky, certifikáty, fotky, katalog rolí, SW licence, vpn přístupy…

Jaké procesy IdM zajišťuje?

Jedním z hlavních přínosů IdM je automatizace. K tomu slouží různé typy procesů na různé typy identit.

Typy procesů:

- Automatizované procesy zaměstnanců:

- Nástup zaměstnance a vznik identity, vznik pracovního úvazku,

- změna organizačního zařazení v rámci úvazku

- změna popisných atributů (telefon, adresa apod.)

- vynětí z evidenčního počtu (mateřská/rodičovská)

- Ukončení úvazku, zánik identity.

- Ruční zásahy – žádosti o přístupy, vpn, certifikát a schválení žádosti, manuální založení účtu administrátorem apod.

- Automatické synchronizace – účtů, rolí, úvazků, organizačního zařazení,

- Reporting – reporty pro audity, měsíční přehledy atd. podklad pro recertifikaci přístupů,

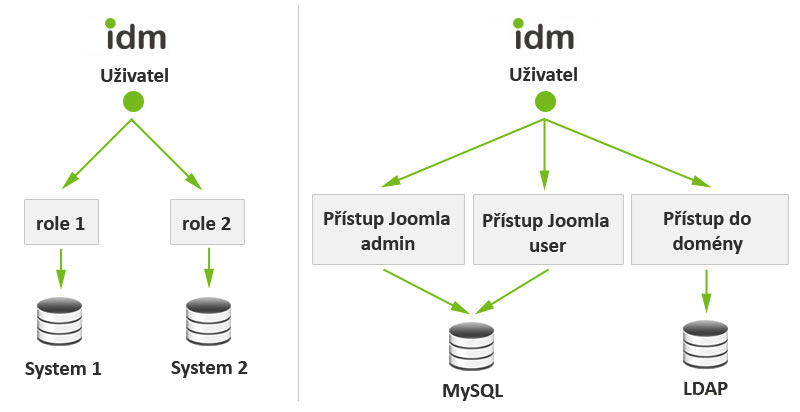

Co je řízení přístupů rolemi (RBAC)?

IdM využívá nastavování práv na základě přiřazení role, RBAC – Role-Based Access Control. Jedná se o základní funkční mechanismus IdM. Pokud získám roli, znamená to, že jsem typicky získal přístup do systému nebo nějaké konkrétní oprávnění v systému, jako například zařazení do MS Active directory skupiny.

IdM spravuje následující typy rolí:

- Role aplikační – mám roli, mám přístup do aplikace nebo konkrétní právo v aplikaci.

- Přístupové role v IdM – mám roli, mám nějaké vyšší pravomoci práce v Identity Manageru. Například mohu schvalovat někomu práva.

- Byznys role – seskupují výše zmíněné. Například role „sekretářka“ má role pro Docházkový systém a Helpdesk.

- Dle typu přiřazení:

- Automatické – například na základě příslušnosti k organizaci, úvazku nebo na základě atributu u identity.

- Ručně administrátorem nebo na základě žádosti a schválení pověřenou osobou (nadřízený, byznys vlastník role apod.).

Zajímavé vlastnosti rolí:

- Garanti role – typicky schvaluje přidělení role, může roli sám přidělit.

- Různá schvalovací workflow pro role – dle důležitosti/kritičnosti.

- Časově omezené přiřazení rolí – například VPN pro externisty nebo po dobu práce na projektu.

- Separation of duties (SoD) – oddělení pravomocí v řízených aplikacích, možnost zavést princip více očí ve vícekolovém schvalování.

- Sloučení rolí do byznys rolí

- Automaticky přidělované role dle organizační struktury nebo atributu (např. všichni lékaři)

- Synchronizace rolí z externího zdroje – často MS AD skupiny nebo LDAP skupiny

- Export rolí do spravovaného systému

- Katalogizace rolí – zjednodušuje výběr role uživateli v žádosti o roli

- Report rolí – kdo má jakou roli a jakým způsobem ji získal (automaticky, manuálně)

Podpora spravovaných systémů?

K IdM je možné připojit libovolný systém, který je dostupný po síti a je známa (nebo zjistitelná) struktura identit. Výše popsané může vyvolávat dojem, že připojení koncových systémů k systému IdM musí vyžadovat jejich nemalé uzpůsobení pro podporu identity managementu. Opak je pravdou. Velkým přínosem IdM je snadnost připojení koncového systému bez nutnosti jeho přizpůsobení nebo dokonce i restartu. A jak na to? Využívají se obecnější přístupy mezi něž patří také tzv. identity konektory.

Konektor je malý programový nástroj na straně IdM, který dovoluje výměnu dat s napojeným systémem pomocí jeho nativního API. Tím pádem se konektor přizpůsobuje napojenému systému, nikoli naopak.

Konektory obecně poskytují metody pro:

- vytvoření nového uživatelského účtu, popř. skupiny, role, organizace atd.

- editaci stávajícího uživatelského účtu

- smazání uživatelského účtu

- čtení uživatelského účtu

- vylistování všech účtů

- vyhledání účtů dle vybraného filtru (například pouze toho, který se od posledního hledání změnil)

Seznam konektorů?

Ptejte se svého dodavatele. Obvykle je seznam podporovaných systémů velmi rozsáhlý. Pokud nemáte nějaký lokální systém, tak bude podporován.

Příklad podporovaných konektorů

Na co si dát u nabízeného konektoru pozor?

- Zda konektor podporuje vaší verzi spravovaného systému.

- Jaké funkce/operace konektor podporuje. Například zda podporuje blokaci účtu, změnu hesla nebo změnové synchronizace.

- Jaké objekty v koncovém systému podporuje. Například konektory pro Active Directory často nepodporují správu skupin.

- Licenční omezení, protože cena konektoru nemusí být nízká…

Virtuální neboli nepřímo spravované systémy

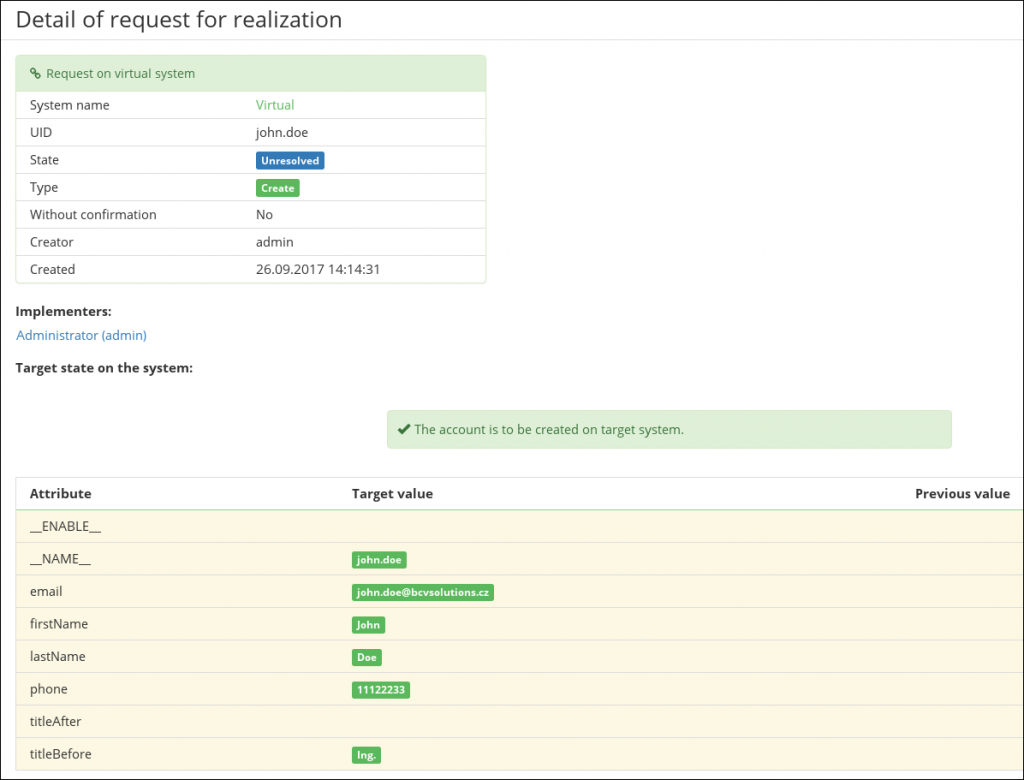

Modernější Identity Managery nabízejí takzvané virtuální připojení. Virtuální systém je takový systém, na němž IdM přímo nespravuje uživatelské účty. Místo toho se odesílá emailová notifikace administrátorům daného systému, aby požadovanou akci (založení účtu uživatele, modifikaci atributů účtu, smazání účtu uživatele) provedli ručně a potvrdili splnění v IdM.

Získáte centrální podporu životního cyklu identit a centrálního řízení rolí pro velké množství systémů levně a rychle.

Virtuální systémy nacházejí uplatnění například tam, kde:

- daný systém není možné z technických důvodů napojit přímo,

- přímé napojení daného systému není ekonomicky výhodné, například jsou v systému pouoze jednotky účtů,

- nebo je žádoucí systém nejdříve napojit jako virtuální a ověřit tím správnou funkcionalitu napojení.

Uživatelské rozhraní musí být pro adminy srozumitelné.

Ukázka úkolu na admina virtuálního systému s přesnou strukturu, kterou má nastavit:

Co není IdM?

Centralizace účtů v Active Directory (AD) není Identity Management z definice tohoto článku, protože AD nenabízí:

- Rozhraní na žádosti a schvalování o přístupy,

- Auditování kdo co schválil a proč má účet daná práva,

- Delegaci úkonů na byznys vlastníky.

- Možnost integrace s API jiných systémů – pro integraci systému s Active Directory musí být aplikace připravena nebo upravena. Taková úprava je možná, ale bývá pracná a drahá.

Z definice výše dále nelze použít jako IdM:

- access manager – Ten typicky řeší centrální autentizaci a autorizaci uživatelů napříč systémy, nikoli proces přidělení práv.

- Intrusion and detection SW a Monitorovací nástroje – řeší online či pravidelný reporting aktuálního stavu systému, neřeší samotný management práv pro systém.

Závěr?

Identity Manager může být výborným pomocníkem, který udělá pořádek v identitách – centralizovat, automatizovat a zabezpečit správu účtů a jejich práv v IT systémech. Identity Manager může být finančně návratný i ve středních firmách, které se potkávají s náročností správy identit. Moderní Identity Managery svou jednoduchostí a množstvím funkcí umožňují rychlé nasazení do produkčního provozu a postupné budování centrálního bezpečnostního prvku firemní IT infrastruktury.

V případě dotazů mne neváhejte kontaktovat: lukas.cirkva@bcvsolutions.eu.

Použité zdroje:

- Wikipedia – Identity Management

- článek: Vývoj konektoru pro systém CzechIdM

- RBAC Wikipedia

- Roles in CzechIdM – who approves their assigning?

Mohlo by vás také zajímat

Seriál o Identity Managementu:

- Co je to Identity Management?

- Jak vybrat IDM?

- Jak migrovat Identity Management?

- Modely spolupráce s dodavatelem IDM.

- Jak zabrátit vendor lock-in?

- Jak z personalistiky identifikovat vedoucího pro IDM?

- Jak se zbavit rutinních úkolů při správě IT systému automatizací Identity Managementu?

- Jak správně testovat IdM?

- Jak správně nasadit IDM do produktivního provozu?

- API pro připojení systému do IDM

- Co je to SCIM?

- IdM nebo formulářový systém?

- Netradiční využití IdM 1, 2, 3

O CzechIdM:

- Podporované konektory

- Základní funkce

- Jak na samoregistraci a žádost o VPN?

- Jak na reset hesel z Windows? Password filtr

- Napojení JIP/KAAS.

- Správa MS-Acess.

- IdM a napojení Moodle

- Integrace CzechIdM a DMS

- Integrace CzechIdM a CRM Salesforce

- Vytváření nových formulářů v CzechIdM

- Napojení MS-AD do CzechIdM

- Co jsou to business role

- Jak spravovat vnořené skupiny v MS-AD

- Správa personálního systému a časové řezy