Kybernetická bezpečnost? Nejdřív si udělejte pořádek v účtech

Počet kybernetických útoků vůči organizacím se rok od roku zvyšuje. Mění se také způsob a cíl útoku, od krádeží dat jsme se postupem času dostali k aktuálně největší hrozbě ransomware útoků. Jde o útok vedený s cílem zašifrovat data a vydírat majitele systémů o nemalou částku pro jejich obnovu. Zdá se, že každý řeší téma „Kybernetická bezpečnost“, ale víte, kam přesně mají přístup vaši zaměstnanci a jaké další typy účtů ve vaší organizaci používáte a kdo je jejich vlastník? Pokud ne, jak se chcete útoku efektivně předcházet?

Jak je ale možné, že útoky jsou tak úspěšné? Vzpomeňme na nedávné útoky na české nemocnice, které vyřadily z provozu klíčové IT systémy a celá oddělení nemohla pracovat, pacienti byli převáženi do jiných nemocnic. V tomto článku se nebudeme zabývat ochranou před útokem jako takovým, ale podíváme se hlouběji až k samotným principům správy účtů. Aby totiž mohl záškodník napáchat škodu, musí využít nějaké zranitelnosti a jednou z nich je neřízená správa přístupů do IT systémů!

Ruku na srdce, kolik z nás má ve své firmě perfektní přehled o tom, kdo a kam má přístup? Kolik vlastně máme ve firmě vydaných vzdálených přístupů (VPN, RDP, ssh, apod…) pro zaměstnance a kolik externích dodavatelů vlastně používá vzdálenou plochu? Jak často se recertifikují přidělená oprávnění a kdo je povolil a na jak dlouho? Neřídí si to náhodou IT samo nějakou setrvačností zaběhnutých procesů? I tohle je kybernetická bezpečnost!

Představme si, že jsme opravdu pod útokem. Útočník kompromitoval nějaký účet našeho administrátora. Kam všude se teď může dostat? Dokážeme ho odstřihnout, aniž bychom zastavili běh firmy a způsobili provozní ztráty? V takových chvílích může jít o minuty, které ve výsledku ušetří i miliony.

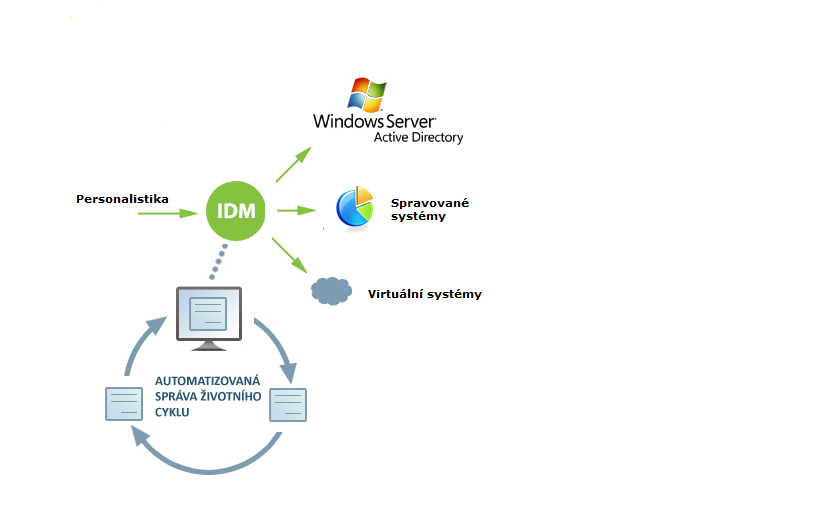

S pořádkem v přístupech do systému vám pomůže identity management software (IdM), jako je český nástroj – CzechIdM.

Jak pomůže IdM narovnat účty?

Identity manager má několik základních principů, které udrží vaše přístupy v perfektní kondici

- centrální správa a přehled o všech účtech v organizaci

- jednozančná odpovědnost za přidělení přístupu

- auditovatelnost všech spravovaných účtů

- automatizace – tvorba a odmazávání přístupů na základě jasně definovaných pravidel

Více se dočtete ve článku Co je to Identity Management

Na jaké účty se často zapomíná?

Pokud řešíme správu přístupů, pak každého napadnou účty zaměstnanců. Ano, mít přehled o účtech zaměstnance je základ pro kvalitní identity management. Avšak kromě běžných účtů máme také takové, na které se často zapomíná, a přesto jsou zajímavé. Mnohdy pro útočníky ještě daleko zajímavější než účet řadového zaměstnance.

Účty externistů

Nejen zaměstnanci vykonávají práci v rámci firemních IT systémů. Velmi početnou skupinou uživatelů jsou extenisté, mezi které počítáme

- externí dodavatele – zřídka bývají centrálně evidováni

- stážisty – někdy jsou evidování v personálním systému

- kontraktory – často nejsou evidování v personálním systému

- účty partnerských společností – podobně jako externí dodavatelé

- a další

Nejen, že externisté bývají zřídkakdy evidování na jednom místě, zapomíná se hlavně na jejich včasné ukončování a revizi jejich přístupů. Vzdálené přístupy, které často používají, jsou vydávány na dlouhou dobu, někdy neomezeně. Jednou z nejhorších praktik správy účtů externistů je vydávání sdílených přístupových účtů – například jeden účet pro celou partnerskou firmu. Při případných problémech pak není vůbec zřejmé, kdo a kdy případný zásah provedl.

Vzdálené přístupy

Speciální typ účtů, který využívají jak interní zaměstnanci, tak externisté, jsou vzdálené přístupy. Evidence vzdálených přístupů a jejich pečlivá správa by měla být jedním ze základů identity managementu. Stanice, ze kterých se do interní sítě vzdáleně přistupuje jsou totiž málokdy spravovány danou firmou, je tedy potřeba se k nim chovat nanejvýš nedůvěřivě a při případné kompromitaci být schopni je rychle zablokovat.

Privilegované účty

Sem můžeme počítat účty s vyššími privilegii, než mají běžní uživatelé. Často jde o účty, pod jejichž právy běží nějaké IT služby v organizaci nebo účty pro administraci nějakého systému.

Správu speciálních účtů může v základu zabezpečit identity management – udrží přehled o tom, kdo a kdy ho založil a jaké má například skupiny v doméně AD a kdo je vlastník (fyzická osoba) daného účtu. Pokud daný vlastník odejde, IdM vyzve oprávněné osoby k nastavený nových vlastníků tak, aby v organizaci nezůstávaly speciální účty mimo evidenci. Privilegované účty

Pro real time řízení přístupu k privilegovaným účtům, jako je možnost dočasně pod účtem pracovat, pak řeší specializovaný software PAM (privileged access management).

Dočasné a testovací účty

Známý bonmot říká, že „základní jednotkou dočasnosti je 1 furt“. A to bohužel často platí i o účtech, které někdo vytvořil jen k nějakému krátkodobému použití nebo jen potřeboval něco rychle otestovat a zapomněl po sobě uklidit. Toto „smetí“ nejen znepřehledňuje správu účtů, ale často není ani znám jejich majitel a účel. Při kompromitaci pak vůbec není jednoduché určit rozsah napáchaných škod.

Shrnutí

V tomto článku jsme si na příkladech ukázali, jaké typy účtů se v organizacích vyskytují a proč je dobré se jimi zabývat s ohledem na téma kybernetická bezpečnost. Neřízení přístupů nejenže znepříjemňuje práci IT pracovníkům, ale může představovat poměrně nemalou bezpečnostní hrozbu.

Mohlo by vás také zajímat

Seriál o Identity Managementu:

- Co je to Identity Management?

- Jak vybrat IDM?

- Jak migrovat Identity Management?

- Modely spolupráce s dodavatelem IDM.

- Jak zabrátit vendor lock-in?

- Jak z personalistiky identifikovat vedoucího pro IDM?

- Jak se zbavit rutinních úkolů při správě IT systému automatizací Identity Managementu?

- Jak správně testovat IdM?

- Jak správně nasadit IDM do produktivního provozu?

- API pro připojení systému do IDM

- Co je to SCIM?

- IdM nebo formulářový systém?

- Netradiční využití IdM 1, 2, 3

O CzechIdM:

- Podporované konektory

- Základní funkce

- Jak na samoregistraci a žádost o VPN?

- Jak na reset hesel z Windows? Password filtr

- Napojení JIP/KAAS.

- Správa MS-Acess.

- IdM a napojení Moodle

- Integrace CzechIdM a DMS

- Integrace CzechIdM a CRM Salesforce

- Vytváření nových formulářů v CzechIdM

- Napojení MS-AD do CzechIdM

- Co jsou to business role

- Jak spravovat vnořené skupiny v MS-AD

- Správa personálního systému a časové řezy