Napojení MS AD: První krůčky při integraci s identity managerem

Jedním z hlavních přínosů použití CzechIdM je centralizace správy účtů v koncových systémech (např. napojení MS AD, O365 apod.). Aby však mohla aplikace účty spravovat, je třeba poskytnout řadu součinností ze strany zákazníka. O přípravě projektu identity managementu jste si mohli přečíst v předchozím článku. Před samotným napojením systému je třeba znát dobře logiku správy koncového systému a definovat, co je cílem napojení. Dnes se ale zaměříme na navazující kroky související s napojením systému Microsoft Active Directory. Aby mohlo CzechIdM aplikaci spravovat, musí k ní mít přístup (vytvořený účet pro správu, síťové prostupy) a dostatečná oprávnění.

Součinnosti a oprávnění pro napojení MS AD

Součinnosti zde neformálně rozdělím na technické a netechnické.

- Technickým součinnostem je věnována většina tohoto článku. Typicky si pod nimi lze představit to, že zákazník musí na koncovém systému něco nastavit.

- Netechnické součinnosti spočívají zejména ve vymezení integrace. Zákazník si musí rozmyslet a ujasnit:

- Které uživatele a skupiny má CzechIdM spravovat: Kde jsou umístěni uživatelé? Jsou nějaké skupiny, jejichž členství nemá CzechIdM spravovat?

- Jak vypadá každodenní práce správce AD: Co v AD reálně dělá ručně? Které atributy vyplňuje všem uživatelům? To jsou právě činnosti, které dává smysl automatizovat.

- Jak se zachází s neaktivními uživateli: Co se má stát v případě, že je uživatel vyňat ze stavu (např. na rodičovské dovolené)? Co v případě, že uživatel odejde?

- …

Těmto netechnickým součinnostem bude v budoucnu věnován vlastní článek. Je to mnohem rozsáhlejší a komplexnější téma než technické součinnosti. Nyní přejdu k tématu technických součinností. Začněme oprávněními.

Proč je potřeba řešit oprávnění

Napojované systémy typicky umožňují poměrně jemné nastavení oprávnění pro správu účtů. V případě nastavení oprávnění pro účet, kterým bude CzechIdM spravovat systém, mohou nastat dva nežádoucí případy:

- Oprávnění nejsou dostatečná: Účet pro CzechIdM nemá oprávnění provádět některé operace, které jsou pro správu systému potřeba. Tento problém se při přípravě projektu identity managementu projeví zpravidla už při napojování systému, protože testovací operace selhávají. Potřebná oprávnění je pak třeba identifikovat a doplnit.

- Oprávnění jsou příliš rozsáhlá: CzechIdM může provést nejen veškeré operace, které provádět má, ale potenciálně i ty, které provádět nemá. Při napojování systémů velmi detailně specifikujeme roli, kterou má CzechIdM při správě systému zastávat, proto nehrozí nebezpečí nežádoucích zásahů ze strany CzechIdM. Zákazník by však měl nad oprávněními mít větší kontrolu, aby věděl, co vše může CzechIdM technicky v napojeném systému změnit. Není např. žádoucí spravovat MS AD pomocí účtu doménového administrátora.

Obecné potřeby oprávnění při napojení MS AD

Obecně lze oprávnění pro napojované systémy vymezit jednoduše vyjmenováním operací, které bude CzechIdM na systému provádět. Např. při napojování MS AD potřebujeme oprávnění pro zakládání, čtení, úpravu a mazání (je-li žádoucí) účtů nad kontejnery, v nichž spravujeme uživatele a kde jsou umístěny skupiny, do nichž uživatele zařazujeme.

Takto vymezená oprávnění jsou však dostatečná jen v případě, že zákazník ví, která konkrétní oprávnění jsou pro provedení těchto operací potřeba.

Přehled technických součinností ze strany zákazníka při napojení MS AD

- Připravit AD: Zákazník samozřejmě má své produkční AD připravené. Při integraci je však žádoucí mít dvě oddělená AD prostředí, testovací a produkční. Pokud toto není možné, je potřeba založit v produkčním AD testovací větev, která by se měla co nejvíce blížit podobě produkčního AD. Je to z toho důvodu, že v průběhu integrace je třeba testovat fungování napojení. Testování v produkčním AD je nežádoucí a potenciálně riskantní.

- Povolit komunikaci mezi serverem s CzechIdM a doménovým řadičem AD: CzechIdM a AD musejí mít možnost spolu komunikovat. Proto je potřeba nastavit síťové prostupy mezi serverem, na němž běží CzechIdM, a doménovým řadičem AD. Je třeba povolit v AD port 636, protože standardní port 389 neumoňuje SSL. Přes port 389 proto nelze posílat hesla, čili ani aktivovat uživatele. K povolení portu 636 je třeba do AD nainstalovat certifikát, který si zákazník sám vygeneruje.

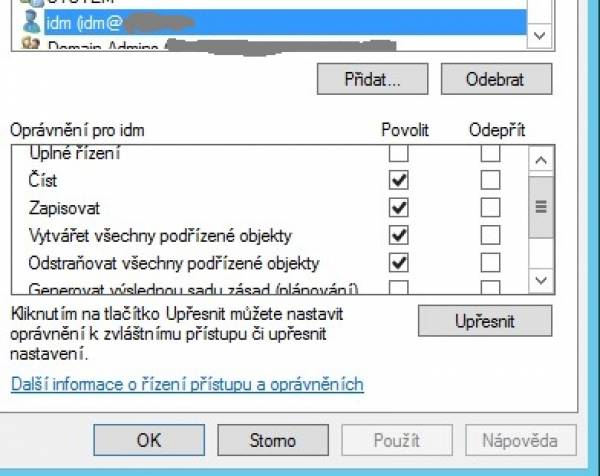

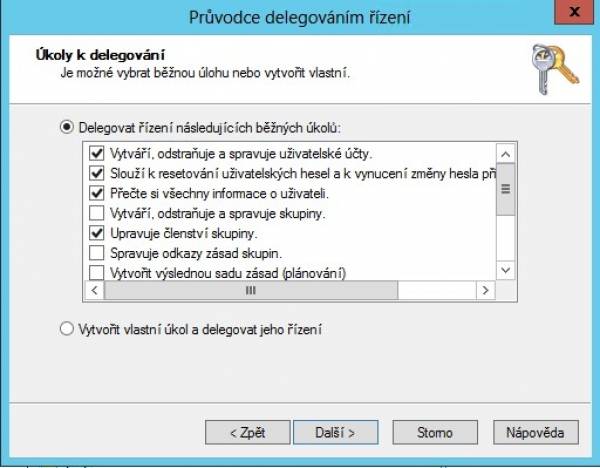

- Založit uživatele pro správu AD: Uživatel, kterým bude CzechIdM AD spravovat, musí sloužit výhradně pro potřeby CzechIdM. Pro kontejnery, v nichž spravujeme uživatele a skupiny, má mít uživatel nejméně tato oprávnění:

Tento přehled součinností popisuje napojení „čistého“ AD. V případě, že má zákazník zájem např. o zprovoznění SSO, přibývají další součinnosti. To už je však téma na budoucí článek.

A co dál?

Nyní už máte připrav systém MS AD k napojení do identity manageru. Už zbývá jen pár kroků, abyste automatizovali správu AD. Díky našemu novému wizardu na napojení MS AD to je velmi jednoduché – Jak na to shrnujeme v dalším článku – Jak napojit MS AD do CzechIdM v 5 jednoduchých krocích?

Jaké další systémy můžete napojit?

Do CzechIdM můžete napojit prakticky jakýkoli systém dostupný online, a to buď pomocí nativního konektoru:

- Seznam konektorů CzechIDM

- Moodle: Centrální správa přístupů v e-learningovém portálu

- CRM Salesforce v cloudu: Jak zjednodušit správu uživatelů?

- Wizard pro napojení CSV souboru

nebo můžete použít univerzální rozhraní REST, které CzechIdM vystavuje – toho se zejména používá pro napojení nástrojů typu SIEM, log managerů, data warehouse apod.

Pokud ani to není cesta, kterou se chcete vydat, pak můžete využít náš návod pro přípravu univerzálního API ve vašem systému. Návod obsahuje příklad pro REST i databáze: https://wiki.czechidm.com/tutorial/adm/api_requirements

Zajímavou volbou pro ty, kteří nechtějí napojovat systémy online, je offline napojení pomocí TZV „virtuálních systémů“

Video: virtuální systém a požádání o roli